Et velrenommeret websted med indsamlede adgangskodelister er https://github.com/danielmiessler/SecLists/tree/master/Passwords. At prøve adgangskoder i hånden kan være tidskrævende, men det skader ikke at prøve et par gange, før du rækker ud efter tungere våben.

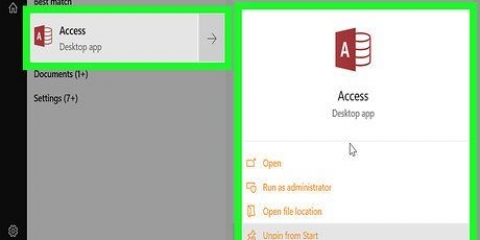

Værktøjer såsom DBPwAudit (til Oracle, MySQL, MS-SQL og DB2) og Access Passview (til MS Access) er populære adgangskodesøgeværktøjer, der kan køres på de fleste databaser. Du kan også søge online efter nyere adgangskodeværktøjer, der er specifikke for din database. Søg f.eks. efter Hvis du har en konto på serveren, der er vært for databasen, kan du bruge en hash-cracker som John the Ripper mod databasens adgangskodefil. Placeringen af hash-filen afhænger af databasen. Download kun fra pålidelige websteder. Foretag omfattende research på værktøjer, før du bruger dem.

Et andet websted med udnyttelser er www.udnytte-db.com. Gå til deres hjemmeside og klik på linket Søg, søg derefter efter den type database, du vil hacke (f.eks. "oracle"). Indtast Captcha-koden i det angivne felt, og tryk på den relevante knap for at søge. Sørg for at undersøge alle de udnyttelser, du planlægger at prøve, så du ved, hvad du skal gøre, hvis potentielle problemer kommer frem.

Beskyt altid følsomme data bag en firewall. Sørg for at passwordbeskytte dine trådløse netværk, så wardrivere ikke kan bruge dit hjemmenetværk til at udføre udnyttelser. Find andre hackere og bed dem om tips. Nogle gange holdes den bedste hackingviden uden for det offentlige internet.

Hack en database

Indhold

Den bedste måde at sikre, at din database er beskyttet mod hackere, er at tænke som en hacker. Hvis du var en hacker, hvilken slags information ville du så lede efter? Hvordan ville du prøve at få det? Der er adskillige typer databaser og mange forskellige måder at hacke dem på, men de fleste hackere vil forsøge at knække databaseadministratorens adgangskode eller udnytte en kendt sårbarhed i en database. Hvis du er fortrolig med SQL-sætninger og kender det grundlæggende i databaser, kan du hacke en database.

Trin

Metode 1 af 3: Brug af en SQL-injektion

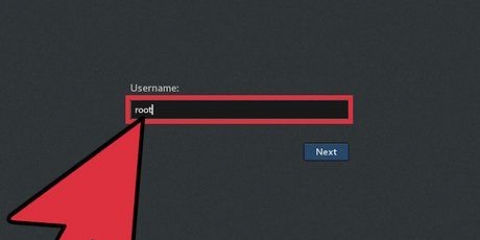

1. Find ud af, om databasen er sårbar. Du skal være fortrolig med databasesætninger for at bruge denne metode. Åbn databasens login-skærm i din browser og skriv a ` (enkelt citat) i feltet beregnet til brugernavnet. Klik på `Login`. Hvis du ser en fejlmeddelelse, der siger noget som `SQL Undtagelse: citeret streng ikke korrekt afsluttet` eller `ugyldigt tegn`, så er databasen sårbar over for SQL-injektioner.

2. Bestem antallet af kolonner. Vend tilbage til databasens login-side (eller enhver URL, der slutter med `id=` eller `catid=`), og klik i browserens adressefelt. Efter URL`en skal du trykke på mellemrumstasten og skrive

bestil inden 1, hvorefter du klikker ↵ Enter Tryk. Forøg tallet til 2, og tryk på ↵ Indtast. Bliv ved med at gøre dette, indtil du får en fejl. Det faktiske antal kolonner er det tal, du indtastede for det antal, der returnerede fejlmeddelelsen.

3. Find ud af, hvilke kolonner der accepterer forespørgsler. I slutningen af URL`en i adresselinjen skal du ændre

catid=1 eller id=1 i catid=-1 eller id=-1. Tryk på mellemrumstasten og skriv fagforeningsvalg 1,2,3,4,5,6 (hvis der er 6 kolonner). Tallene skal gå op til det samlede antal kolonner, og hver skal være adskilt af et komma. Trykke ↵ Indtast, og du vil se numrene for hver kolonne, der accepterer en forespørgsel.

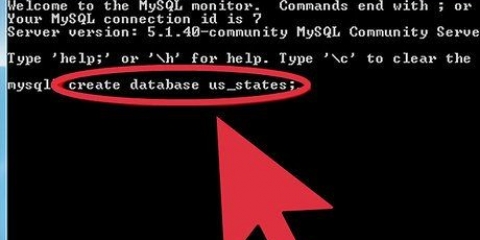

4. Injicer SQL-sætninger i kolonnen. For eksempel, hvis du vil kende den aktuelle bruger og indsætte kolonne 2, skal du slette alt efter id=1 i URL`en og trykke på mellemrumstasten. Skriv derefter

union vælg 1,concat(bruger()),3,4,5,6--. Trykke ↵ Indtast, og du vil se navnet på den aktuelle databasebruger på skærmen. Brug en hvilken som helst SQL-sætning, du ønsker at hente information, såsom lister over brugernavne og adgangskoder til at knække.Metode 2 af 3: Knæk en database root-adgangskode

1. Prøv at logge ind som root eller administrator med standardadgangskoden. Nogle databaser har ikke en administratoradgangskode (admin) som standard, så du kan muligvis komme ind ved at lade adgangskodefeltet stå tomt. Nogle andre har standardadgangskoder, som nemt kan findes ved at søge i databasehjælpefora.

2. Prøv almindelige adgangskoder. Hvis administratoren har adgangskodebeskyttet kontoen (sandsynlig situation), prøv almindelige brugernavn/adgangskodekombinationer. Nogle hackere poster online-lister over adgangskoder, de har knækket ved hjælp af forskningsværktøjer. Prøv nogle forskellige kombinationer af brugernavn og adgangskode.

3. Brug password research software. Du kan bruge forskellige værktøjer til at prøve tusindvis af ordbogsord og bogstav/tal/symbolkombinationer med brute force, indtil adgangskoden er knækket.

adgangskode revisionsværktøj oracle db hvis du vil hacke en Oracle-database.Metode 3 af 3: Kør databaseudnyttelse

1. Find en udnyttelse til at køre. Sektioner.org har vedligeholdt et katalog over sikkerhedsprogrammer (inklusive udnyttelser) i over et årti. Deres værktøjer er velrenommerede og bruges af systemadministratorer over hele verden til sikkerhedstest. Gennemse deres `Exploitation`-database (eller find et andet velrenommeret websted) for værktøjer eller tekstfiler, der hjælper dig med at afdække sikkerhedshuller i databaser.

2. Find et sårbart netværk gennem `wardriving`. Wardriving er at køre (eller cykle eller gå) rundt i et område, mens du kører en netværksscanner (såsom NetStumbler eller Kismet), jagter et usikkert netværk. Krigskørsel er teknisk lovligt. At bryde ind i sådanne netværk fundet under wardriven er ikke lovligt.

3. Brug databaseudnyttelsen fra det sårbare netværk. Hvis du laver noget, du ikke burde gøre, er det nok ikke en god idé at gøre det fra dit eget netværk. Opret forbindelse trådløst til et af de åbne netværk, du fandt under wardriven, og udfør den udnyttelse, du undersøgte og valgte.

Tips

Advarsler

- Vær opmærksom på hackinglovene og deres implikationer i dit land.

- Forsøg aldrig at få ulovlig adgang til en maskine fra dit eget netværk.

- Det er ulovligt at bryde ind i en database, der ikke er din egen.

Artikler om emnet "Hack en database"

Оцените, пожалуйста статью

Populær