Kali Linux kan bruges til mange ting, men er nok mest kendt for sin evne til at invadere eller "hacke" netværk som WPA og WPA2. Der er hundredvis af Windows-applikationer, der hævder at hacke WPA; brug det ikke! De er blot en fidus, der bruges af professionelle hackere til at hacke nybegyndere eller håbefulde hackere. Der er kun én måde for hackere at komme ind på dit netværk, og det er med et Linux OS, et trådløst kort med monitor mode og aircrack-ng eller noget lignende. Bemærk også, at selv med disse værktøjer er WiFi-cracking ikke for begyndere. Grundlæggende viden om, hvordan WPA-godkendelse fungerer, og en vis fortrolighed med Kali Linux og dets værktøjer er påkrævet, så en hacker, der får adgang til dit netværk, vil sandsynligvis ikke være en novice!

Trin

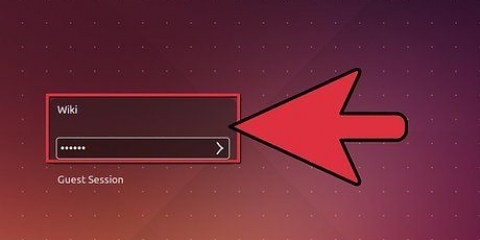

1. Start Kali Linux og log ind, helst som root.

2. Tilslut din injektionskompatible trådløse adapter (medmindre kortet i din computer understøtter det).

3. Afbryd alle trådløse netværk. Åbn en terminal og skriv luftmon-ng. Dette viser alle trådløse kort, der understøtter overvågningstilstand (og ikke-injektion).

Hvis der ikke vises nogen kort, skal du afbryde og tilslutte kortet igen og kontrollere, om det understøtter skærmtilstand. Du kan kontrollere, om kortet understøtter overvågningstilstand ved at skrive ifconfig i en anden terminal -- hvis kortet er angivet i ifconfig, men ikke i airmon-ng, så understøtter kortet det ikke.

4. Skriv `airmon-ng start` efterfulgt af dit trådløse kortinterface. For eksempel: hvis dit kort hedder wlan0, så skriver du: airmon-ng start wlan0.

Meddelelsen `(monitortilstand aktiveret)` betyder, at kortet er blevet sat i monitortilstand. Bemærk navnet på den nye skærmgrænseflade, mon0.

5. type airodump-ng efterfulgt af navnet på den nye skærmgrænseflade. Skærmgrænsefladen er sandsynligvis man0.

6. Se Airodump-resultaterne. Du vil nu blive præsenteret for en liste over alle de trådløse netværk i dit område sammen med en masse nyttig information om dem. Find dit eget netværk eller det netværk, som du er autoriseret til at udføre en penetrationstest for. Når du har fundet dit netværk på den konstant opdaterede liste, skal du trykke på Ctrl+C at stoppe processen. Bemærk kanalen for dit målnetværk.

7. Kopiér BSSID`et for målnetværket. Skriv nu denne kommando: airodump-ng -c [kanal] --bssid [bssid] -w /root/Desktop/ [skærmgrænseflade]

Erstat [kanal] med dit målnetværks kanal. Indsæt netværkets BSSID, hvor [bssid] er, og erstat [monitor interface] med navnet på din skærmgrænseflade, (mon0).En komplet kommando skulle se sådan ud: airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0.8. Vente. Airodump behøver nu kun at tjekke målnetværket, så vi kan finde ud af mere specifik information om det. Det, vi faktisk gør nu, er at vente på, at en enhed (gen)opretter forbindelse til netværket, hvilket tvinger routeren til at sende det firevejs-håndtryk, der er nødvendigt for at knække adgangskoden.

Fire filer vises også på dit skrivebord; Det er her håndtrykket opbevares, når det indsamles, så slet det ikke! Men vi kommer ikke rigtig til at vente på, at en enhed tilsluttes. Nej, det er ikke, hvad utålmodige hackere gør.Vi skal faktisk bruge et andet sejt værktøj, der følger med aircrack-pakken kaldet aireplay-ng for at fremskynde processen. I stedet for at vente på, at en enhed opretter forbindelse, bruger hackere dette værktøj til at tvinge en enhed til at oprette forbindelse igen ved at sende deautentificering (deauth) pakker til enheden, hvilket får den til at tro, at den genopretter forbindelse til routeren. Selvfølgelig, for at dette værktøj skal fungere, skal en anden være forbundet til netværket først, så hold øje med airodump-ng og vent på, at en klient dukker op. Det kan tage lang tid eller kun et øjeblik, før den første dukker op. Hvis ingen dukker op efter lang ventetid, kan netværket være tomt nu, eller du er for langt fra netværket.9. Kør airodump-ng og åbn en anden terminal. I denne terminal skal du skrive følgende kommando: aireplay-ng –0 2 –a [router bssid] –c [klient bssid] mon0.

–0 er en genvej til dødstilstand, og 2 er antallet af dødspakker, der skal sendes.-a angiver bssid for adgangspunktet (routeren); udskift [router bssid] med BSSID for målnetværket, for eksempel 00:14:BF:E0:E8:D5.-c angiver BSSID-klienterne. Erstat [klient bssid] med BSSID for den tilsluttede klient; dette er angivet under `STATION`.Og mon0 betyder selvfølgelig kun denne skærms grænseflade; ændre det, hvis din er anderledes.En komplet kommando ser sådan ud: aireplay-ng –0 2 –a 00:14:BF:E0:E8:D5 –c 4C:EB:42:59:DE:31 mon0.10. Trykke↵ Indtast. Du vil se, hvordan aireplay-ng sender pakkerne, og om et par øjeblikke skulle du se denne besked i vinduet på airodump-ng! Det betyder, at håndtrykket er blevet optaget, og adgangskoden er i hænderne på hackeren, i en eller anden form.

Du kan lukke vinduet i aireplay-ng og klikke Ctrl+C tryk på terminalen på airodump-ng for at stoppe med at overvåge netværket, men gør det ikke endnu, hvis du har brug for noget af informationen senere.Fra dette tidspunkt er processen fuldstændig mellem din computer og de fire filer på skrivebordet. Af disse er hovedsageligt .kasket vigtigt.11. Åbn en ny terminal. Skriv kommandoen: aircrack-ng -a2 -b [router bssid] -w [sti til ordliste] /root/Desktop/*.kasket

-a bruges af aircrack-metoden til at knække håndtrykket, metoden 2=WPA.-b står for BSSID; udskift [router bssid] med målrouterens BSSID, såsom 00:14:BF:E0:E8:D5.-w står for ordliste; erstatte [sti til ordliste] med stien til en ordliste, du downloadede. For eksempel: har du `wpa.txt` i rodmappen. Således `/root/Desktop/*`..cap er vejen dertil .cap-fil med adgangskoden; stjernen (*) er et jokertegn i Linux, og forudsat at der ikke er noget andet .cap-filer på dit skrivebord, burde dette fungere fint, som det er.En komplet kommando ser sådan ud: aircrack-ng –a2 –b 00:14:BF:E0:E8:D5 –w /root/wpa.txt /root/Desktop/*.kasket.12. Venter på, at aircrack-ng starter processen med at knække adgangskoden. Det vil dog kun knække adgangskoden, hvis adgangskoden er i den ordbog, du har valgt. Nogle gange er dette ikke tilfældet. Hvis dette er tilfældet, kan du lykønske ejeren med, at hans netværk er `ugennemtrængeligt`, selvfølgelig først efter du har prøvet hver eneste ordliste en hacker kunne bruge eller oprette!

Advarsler

At hacke ind på en andens Wi-Fi uden tilladelse betragtes som en ulovlig handling eller forbrydelse i de fleste lande. Denne vejledning er til at udføre en penetrationstest (hacking for at gøre et netværk mere sikkert) og bruge dit eget testnetværk og router.

Fornødenheder

- En vellykket installation af Kali Linux (som du sandsynligvis allerede har gjort).

- En trådløs adapter egnet til injektions-/monitortilstand

- En ordliste for at prøve at `knække` håndtryksadgangskoden, når den er fanget

Artikler om emnet "Hack wpa, wpa2 eller wi-fi med kali linux"